インシデント実例と対策レポート

インシデント実例と対策レポート

ビジネス環境の次なるセキュリティ課題を解決する、「Cyber NEXT」

※警察庁 「令和4年におけるサイバー空間をめぐる脅威の情勢等について」より引用 2022年下半期で起きた事例から抽出

2022年はサイバー犯罪の手段としてランサムウェアが増加した年でした。

それは国内・国外で企業規模を問わず、有名企業・組織をはじめ地方の病院までもが被害を公表しており、

今やランサムウェア対策は企業にとって急務となっています。

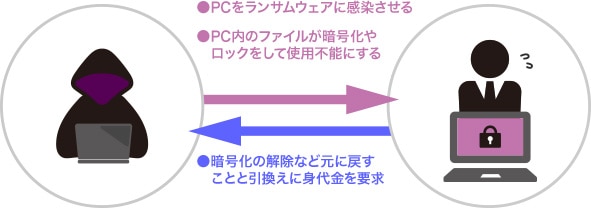

ランサムウェアとはマルウェアの一種で、感染したPCやサーバーのファイルを暗号化し使用不能とします。攻撃者はファイルを元に戻すことと引き換えに「身代金」を要求します。

※ランサムウェア:「Ransom(身代金)」と「Software」を組み合わせた造語

2019年よりも前のランサムウェアは、PCのロックや暗号化を行い、元に戻すための身代金を要求する手法が多くとられていました。近年では暗号化に加え、情報資産を窃取し、暴露・公開する旨の脅迫を行うという、二重脅迫型の攻撃が増加しています。このように、ランサムウェアを攻撃の一部として悪用する攻撃のことを「ランサムウェア攻撃(別名:人手によるランサムウェア攻撃、Human-Operated Ransomware Attacks)」と呼びます。

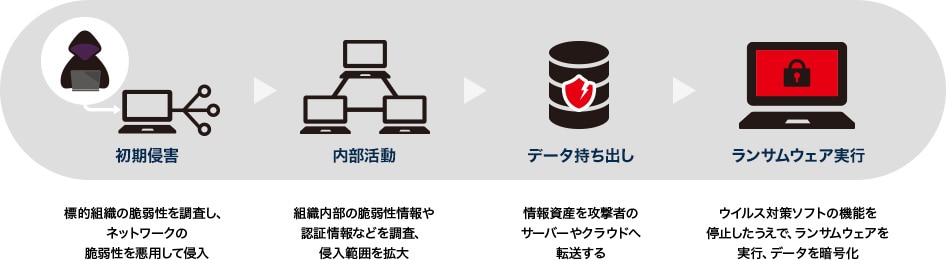

この攻撃では事前に情報を窃取する必要があることから、ランサムウェアをメールに添付する従来のばらまき型手法ではなく、標的型攻撃と同様にネットワークの脆弱性を悪用し社内へ侵入、サーバー/端末への不正ログオン、情報の窃取を行ったうえで、ランサムウェアを使用した暗号化を実行します。

ランサムウェアに感染すると、業務用PCやサーバー、情報資産が暗号化される恐れがあります。このことによりシステムが利用不可となり、本来進めるべき業務が止まってしまいます。さらに、バックアップが取られていない場合や、バックアップデータも暗号化されてしまった場合には、システム再構築などによる復旧の長期化に繋がり、業務の長期停止による内外への影響は甚大なものとなります。

ランサムウェア感染を契機とした業務停止や復旧作業が発生することで、人的リソースのひっ迫や原因調査・回復のための対応費用など、人的・金銭的なコストが発生します。また、復旧の長期化は、機会損失に繋がる可能性があります。

また、ランサムウェアを使用した攻撃の中には、暗号化実施前に情報を窃取し、その内容を暴露されることがあります。この手法により個人情報の漏えいが発生した場合には、損害賠償金支払いの発生や、法的対応への時間を取られてしまうなど、さらなる金銭的・時間的コストの発生が想定されます。

業務停止や、事後対応の不足により復旧が長期化することは、セキュリティ対策に課題がある組織というイメージが付与・定着する恐れがあります。また、暴露による情報漏えいが発生することにより、ノウハウの流出や顧客情報の流出などに繋がり、信頼の低下・失墜となり得ます。

ランサムウェアは日々進化を遂げており、ファイル暗号化・情報暴露に加え、DDoS攻撃や、顧客・利害関係者への脅迫を行うといった手法も発生しています。ランサムウェアによる信頼低下・失墜のリスクがより高まっている状況です。

ランサムウェア攻撃は、近年の攻撃では主に「調査・侵入」「内部活動」「情報窃取」「ランサムウェア実行」の

4つのフェーズから成り立っています。

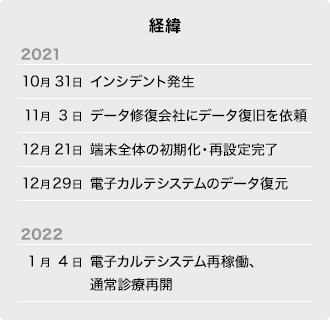

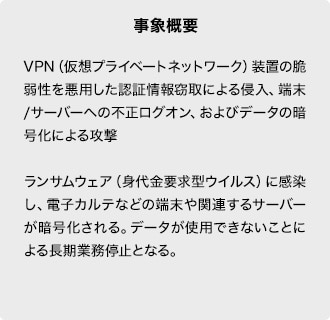

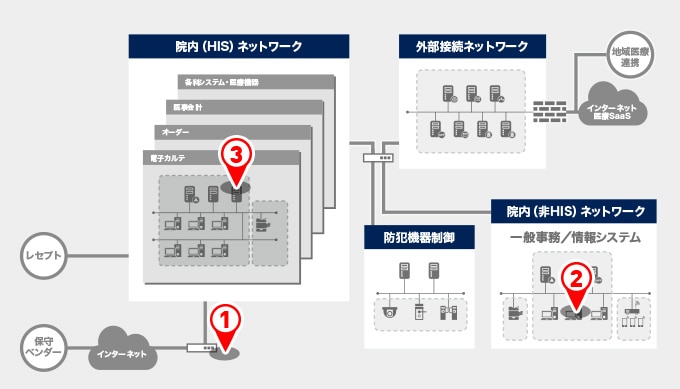

2021年10月末、徳島県のつるぎ町立半田病院に対するサイバー攻撃が発生し、それを起点とした病院業務の停止に至る事態となりました。当事案はすでに多くの考察や対策案が議論された事案ではありますが、あらためて当該事案を取り上げ、考察をいたしました。

※なお、当事案は有識者会議による報告書がまとめられており、今回はその情報を中心に考察を進めております。非常に詳細な報告書となっておりますので、ぜひ併せてご一読ください。https://www.handa-hospital.jp/topics/2022/0616/index.html

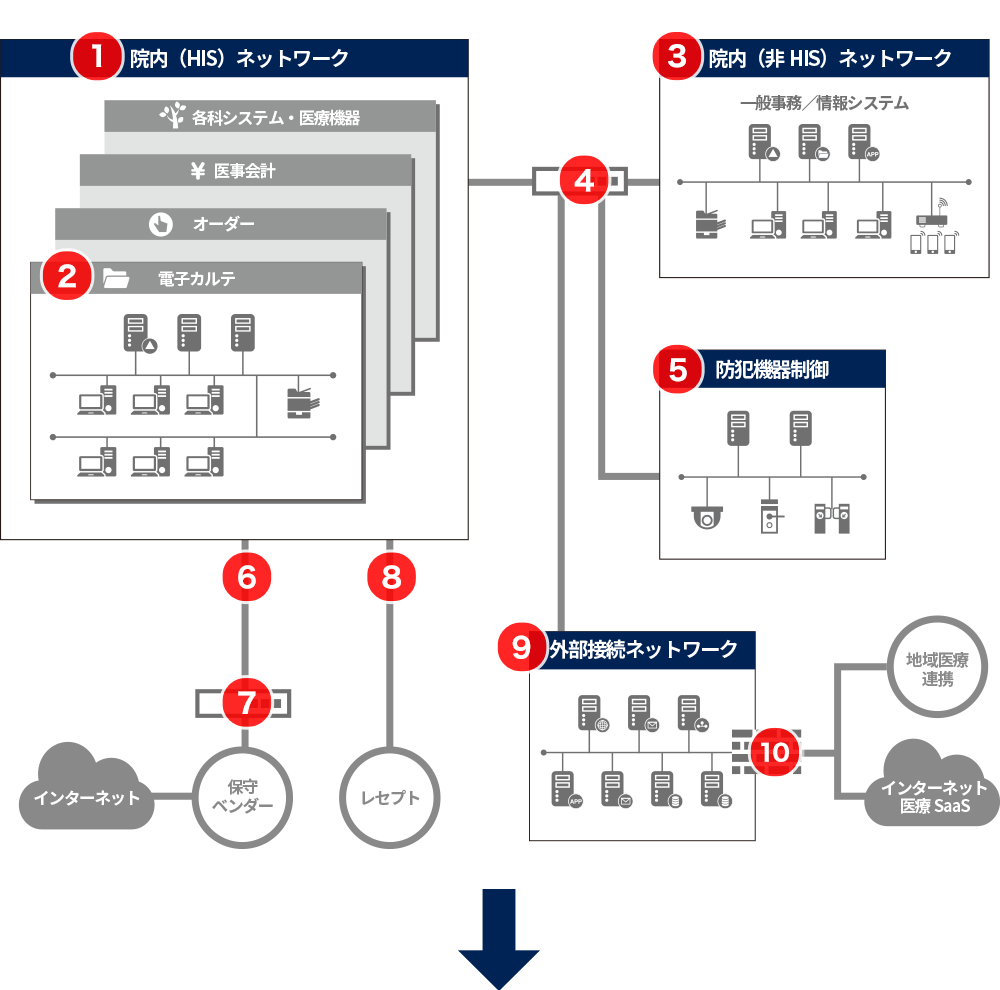

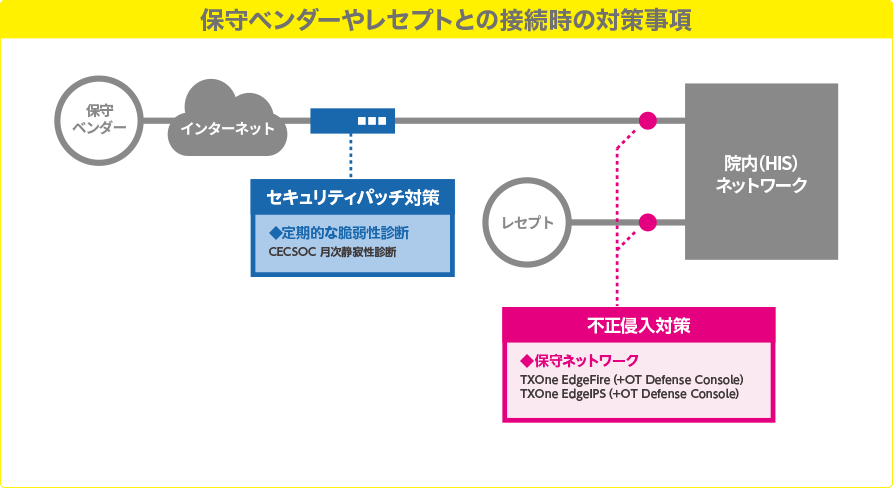

電子カルテを始めとした医療機器のメンテナンスなどを行う際に接続するVPN装置のセキュリティパッチが適用されていない状態で放置されていたことで、VPN装置の脆弱性を悪用して侵入された可能性が極めて高いです。VPN装置の脅威対策として、脆弱性の是正処置、パスワードの変更を行う必要がありました。また、保守のための接続は、接続元IPアドレスを限定すべきでした。

院内の各端末について、パスワードの最小桁数が5桁であったことや、管理者アカウントの名称が初期設定である「Administrator」から変更されていなかったことなど、パスワードの総当たり攻撃に対して脆弱な状況となっていたようです。また、ユーザーはすべて「Administrators」グループに所属していることから、複数端末・サーバーへの水平展開は非常に容易な状況となっていました。

バックアップシステムが構成されていたものの、攻撃に伴いバックアップデータが削除され、復旧困難に陥りました。バックアップシステムは常時ネットワークに接続されていたため、侵入後の水平展開によりバックアップシステムへの攻撃およびデータの削除が行われたものと考えられます。運用環境のネットワーク外にバックアップデータを保管することも、暗号化対策および復旧手段として用意が必要と考えられます。

認証/認可設定の見直し

院内の各端末について、パスワードの最小桁数が5桁であったこと、管理者アカウントの名称が初期設定である「Administrator」から変更されていなかったことなど、パスワードの総当たり攻撃に対して脆弱な状況となっていたようです。また、ユーザーはすべて「Administrators」グループに所属していることから、複数端末・サーバーへの水平展開は非常に容易な状況となっておりました。脆弱性への対策に加え、認証を複雑にすることや、認可設定を厳格化することで、水平展開試行中に異常に気付き対処するなど、影響範囲を狭めることに繋げられたと考えられます。

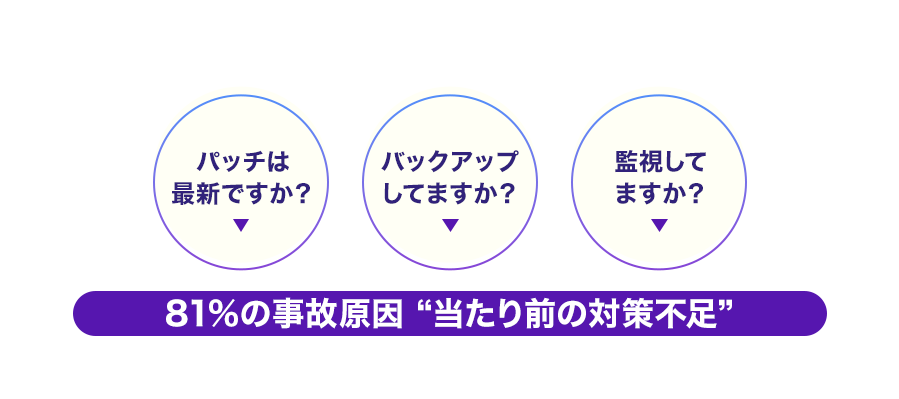

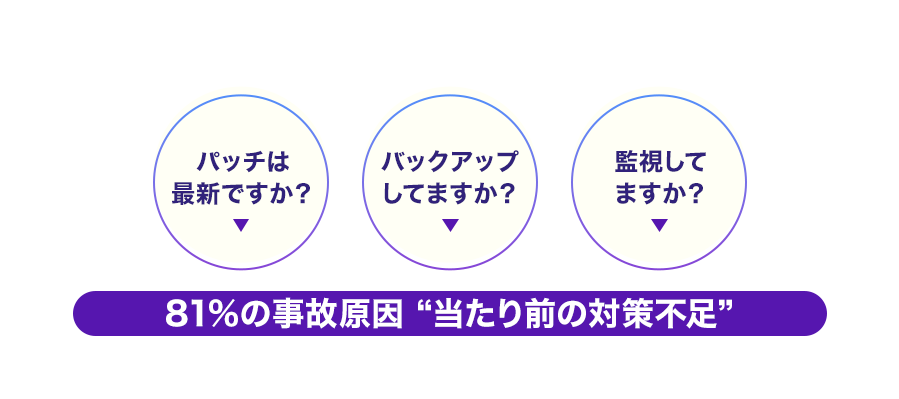

バックアップ取得

半田病院ではバックアップシステムが構成されていたものの、攻撃に伴いバックアップデータが削除され、復旧困難に陥りました。バックアップシステムは常時ネットワークに接続されていたため、侵入後の水平展開によりバックアップシステムへの攻撃およびデータの削除が行われたものと考えられます。運用環境のネットワーク外にバックアップデータを保管することも、暗号化対策および復旧手段として用意が必要と考えられます。

脆弱性管理

本事案において、VPN機器に重大な脆弱性があると認識していながら対策が行われなかった点が注目されていますが、内部システムや端末においても、十分な脆弱性管理が行われていなかったことが判明しています。アップデートによる医療系システムの動作不安定となるリスクを回避することが理由とされていますが、一般企業においても同様のリスクは存在すると考えられます。一般企業と同様、脆弱性情報の定期的な収集およびリカバリープランを伴うパッチ適用、動作確認などにより、システムの安定動作を確保しつつセキュリティ向上を行うことができると考えられます。

などの抜本的なルール対策が必要になってくると考えています。

セキュリティ対策のための人員確保

半田病院は小規模な病院であり、セキュリティに対するコストをかけることは困難な状況でした。一般的な企業と同様、情報システム/IT管理は経営状況悪化の影響を受け、人員確保が困難となっています。限られた人員/時間の中で、担当者は忙しさから「閉じたネットワークなので安全」という先入観を持ちやすくなり、最新脅威の把握不足やセキュリティ設定不備などを発生させてしまいます。信頼できるシステム開発者や製品ベンダーへの作業委託検討に加え、セキュリティ情報の入手担当を別部門と協力し行う、セキュリティに関するコミュニティへの参加による情報交換を行うなども、人員不足を補う対策に繋がるものと考えられます。

組織的なセキュリティへの取り組み

半田病院には、事業継続やセキュリティのためのマネジメントシステムが存在しておらず、経営層によるレビューを踏まえた運用改善やシステムの見直しが行われない状況となっていました。サイバー攻撃を受けることは、業務停止や復旧費用の発生など、経営リスクにもつながる課題となっています。セキュリティ対応はシステム担当者のみで行うものではなく、経営層が積極的に関与し、かつ組織全体で推進していく必要があります。マネジメントシステムの構築・運用により、セキュリティ不備の是正だけでなく、組織全体の継続的なセキュリティ強化による対策が行えると考えられます。

などの抜本的なリソース対策が必要になってくると考えています。

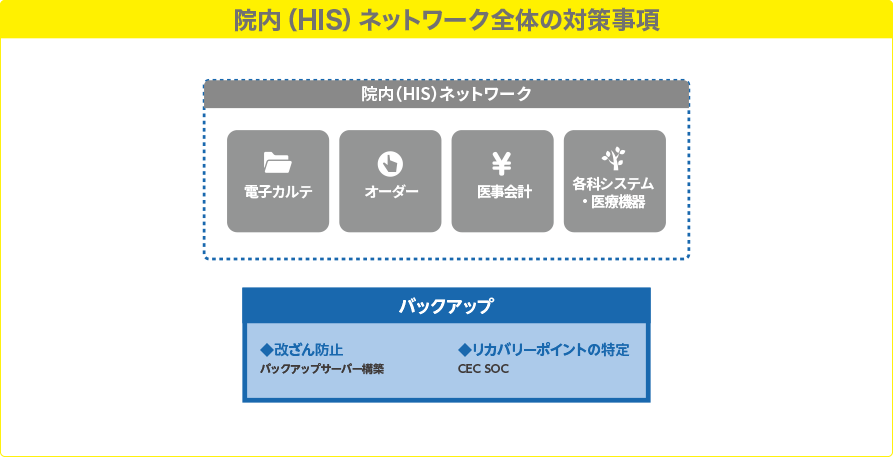

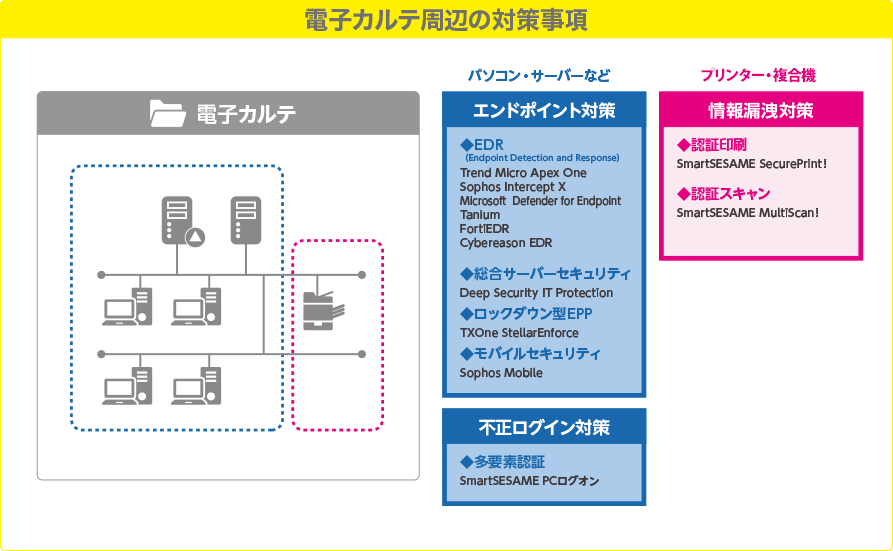

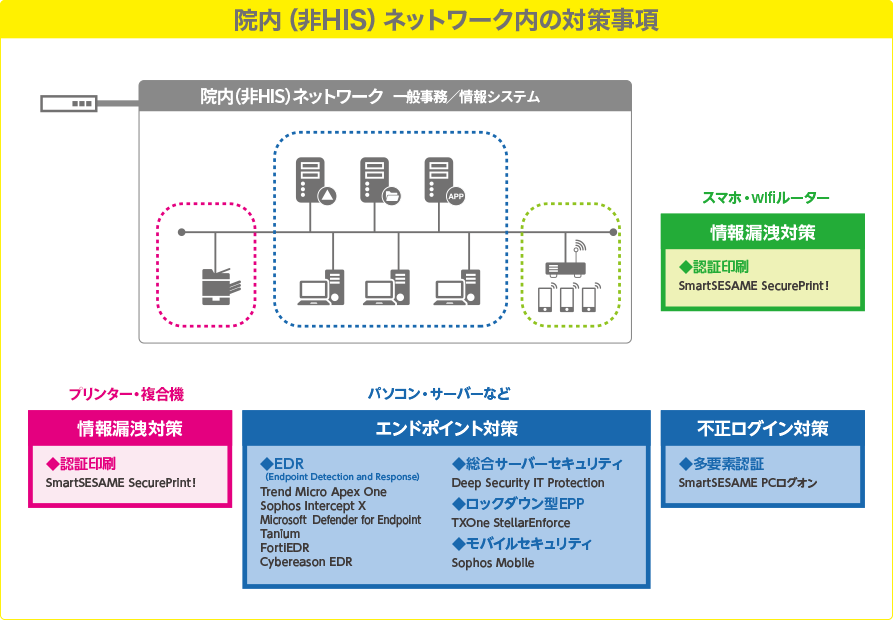

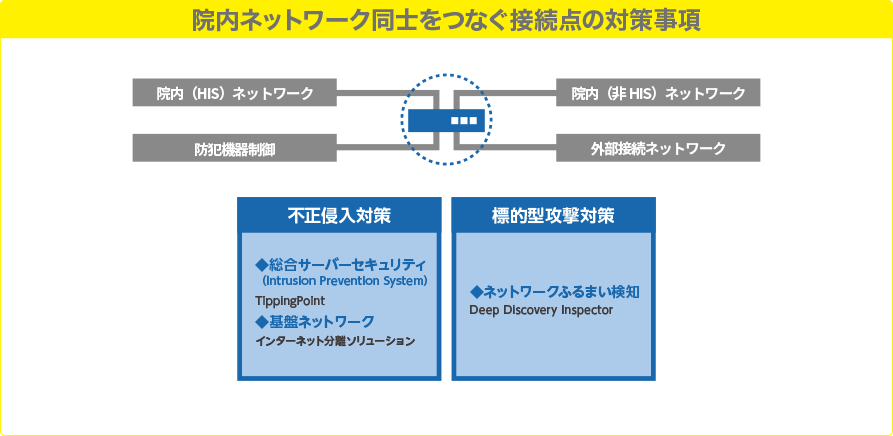

シーイーシーの「医療機関向け」ランサムウェア対策

シーイーシーの「医療機関向け」ランサムウェア対策

バックアップサーバーを要塞化し、データの改ざんと削除を防止します。バックアップ時以外のオフライン化やオフラインバックアップにも対応します。

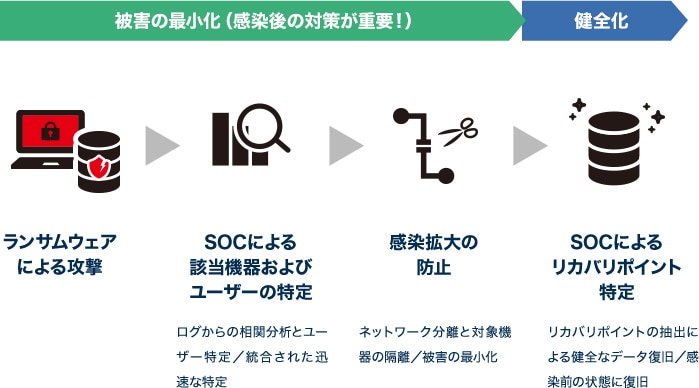

システムよりログを収集・統合管理し、SIEM※で分析。これにより、ランサムウェア攻撃の影響範囲とリカバリーポイントの特定を行います。

※SIEM…Security Information and Event Management

影響範囲とリカバリーポイントの特定により、ワークロードのダウンタイムを最小化し、データ損失を最小限に抑えます。

| お電話でのお問い合わせ (受付時間:平日9:00-17:45) |

03-5783-3181 |